Muchas organizaciones quieren introducir DNSSEC para protegerse contra un envenenamiento de caché que pueda dar lugar a que sus usuarios se dirijan erróneamente a sitios web maliciosos o a interrupciones de los servicios que dependen del DNS, como el correo electrónico o la VoIP. DNSSEC utiliza un cifrado robusto de clave pública para firmar los datos de DNS que puede validar el servidor que haga la petición. La zona DNS raíz y un creciente número de dominios de nivel superior firman ahora sus registros de DNS con DNSSEC, lo que crea una ‘cadena de confianza’ para validar las respuestas a un registro concreto. Muchos ISP y proveedores de servicios de DNS públicos, como Google DNS, ahora también pueden llevar a cabo este proceso de validación, y algunos gobiernos, como por ejemplo el de los EE.UU., han exigido a sus agencias del sector público que implementen DNSSEC. No obstante, la implementación y gestión de DNSSEC puede ser complicada, costosa y consumir mucho tiempo:

- Para que DNSSEC sea eficaz, hay que firmar todas las zonas; una tarea enorme en el caso de redes grandes.

- Hay que almacenar las claves de DNSSEC de forma segura para que no se puedan alterar maliciosamente.

- Además, es preciso actualizar periódicamente las claves, en lo que se conoce como ‘sustitución de claves’.

- Los pasos adicionales de DNSSEC en la resolución de DNS pueden inducir una latencia no deseada.

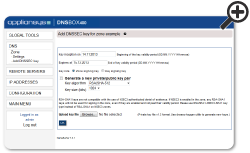

Automatice la sustitución de claves de DNSSEC

La sustitución de claves es particularmente compleja y requiere de una administración muy cuidadosa. Si se equivoca en la sustitución de claves, las que ya no son válidas seguirán en caché en otros servidores DNS de todo el mundo, o no se sincronizarán con sus propios servidores ascendentes. En casos así, los clientes que utilizasen DNSSEC no podrían resolver sus registros. Para evitar esto, es necesario que administre al menos dos conjuntos de dos tipos de clave: una clave de firma de zona (ZSK) y una clave de firma de clave (KSK); para ambos casos, uno en vivo y el otro marcado como ‘en sustitución’, para cada zona. Las claves en sustitución han de existir durante el doble de su valor de tiempo de vida. Cuando hay mucho que tener en cuenta y administrar, la sustitución manual de claves es muy propensa a errores. Necesita una solución que, como DNSBOX:

La sustitución de claves es particularmente compleja y requiere de una administración muy cuidadosa. Si se equivoca en la sustitución de claves, las que ya no son válidas seguirán en caché en otros servidores DNS de todo el mundo, o no se sincronizarán con sus propios servidores ascendentes. En casos así, los clientes que utilizasen DNSSEC no podrían resolver sus registros. Para evitar esto, es necesario que administre al menos dos conjuntos de dos tipos de clave: una clave de firma de zona (ZSK) y una clave de firma de clave (KSK); para ambos casos, uno en vivo y el otro marcado como ‘en sustitución’, para cada zona. Las claves en sustitución han de existir durante el doble de su valor de tiempo de vida. Cuando hay mucho que tener en cuenta y administrar, la sustitución manual de claves es muy propensa a errores. Necesita una solución que, como DNSBOX:

- Automatice la gestión y sustitución de claves DNSSEC.

- Automatice la firma de zonas para una rápida implementación.

- Facilite almacenar las claves de DNSSEC de forma segura.

- Utilice un solucionador de alto rendimiento que mitigue la latencia adicional de las solicitudes de DNSSEC.

|